Wer den heimischen Netzwerkverkehr detailliert untersuchen möchte, kommt an Wireshark nicht vorbei. Aber auch in Unternehmen kommt Wireshark oft zum Einsatz. Das kostenlose Programm ermöglicht die Aufzeichnung und Analyse von Datenverkehr einer Netzwerk-Schnittstelle. Alternativ kann der Datenverkehr auch an einem anderen Gerät aufgezeichnet werden. Zuhause bietet sich ein Paketmitschnitt beispielsweise direkt am Router an. Bei einer FRITZ!Box kann dies über die URL http://fritz.box/support.lua erledigt werden. Die Daten können dann wiederrum mit Wireshark ausgewertet werden.

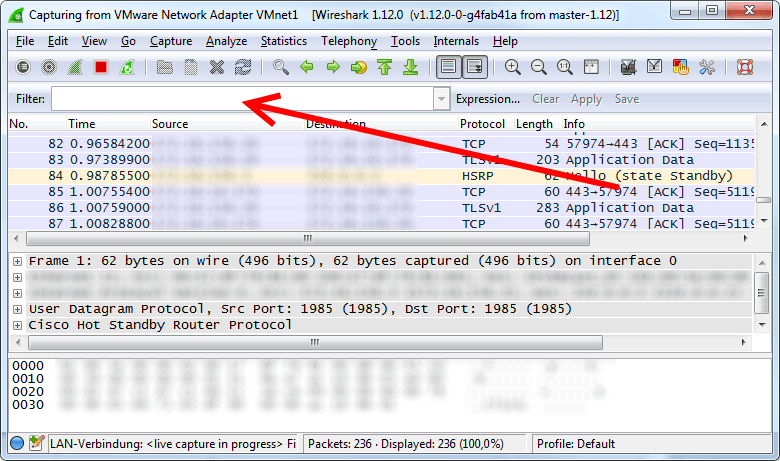

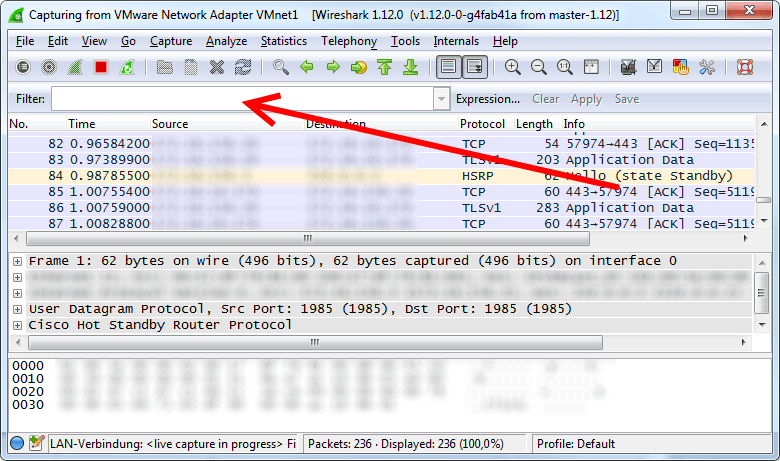

Wireshark stellt den Datenverkehr übersichtlich, in Form von einzelnen Paketen dar. Für eine detaillierte Analyse muss der Inhalt nach bestimmten Kriterien gefiltert werden. Dazu kommt der sogenannte Display-Filter zum Einsatz:

Der Display-Filter ist sehr flexibel und ermöglicht ein breites Spektrum an verschiedenen Filtern. Außerdem stehen verschiedene Operatoren bereit, um einzelne Filterbedingungen miteinander zu verknüpfen. Nachfolgend eine Übersicht der wichtigsten Filtermöglichkeiten:

Nur Pakete anzeigen, die von / zu einer bestimmten MAC-Adresse empfangen / gesendet werden.

eth.addr == 00.07.0a.15.c3.fa

eth.src == 00.07.0a.15.c3.fa

eth.dst == 00.07.0a.15.c3.fa

Nur Pakete anzeigen, die von / zu einer bestimmten IP-Adresse empfangen / gesendet werden.

ip.addr == 192.168.10.55

ip.src == 192.168.10.55

ip.dst == 192.168.10.55

Alle Pakete anzeigen, in denen eine bestimmte IP nicht auftaucht.

!ip.addr == 192.168.10.55

not ip.addr == 192.168.10.55

Alle ICMP-Pakete anzeigen.

icmp

Zeigt nur verschlüsselte Verbindungen an.

ssl

Zeigt nur HTTP-Traffic an.

http

Zeigt nur SNMP-, DNS- und ICPM-Traffic an.

snmp || dns || icmp

snmp or dns or icmp

Zeigt alle Pakete an, die den TCP-Port 25 als Quelle oder Ziel haben.

tcp.port == 25

Alle Pings zu bzw. von einer bestimmten IP-Adresse anzeigen.

ip.addr == 192.168.10.55 && icmp

ip.addr == 192.168.10.55 and icmp

Zeigt nur Pakete an, die einen bestimmten Text enthalten.

tcp matches "text"

tcp contains "text"

Zeigt alle Pakete an, die doppelt übertragen wurden.

tcp.analysis.retransmission

Neueste Kommentare