Seit geraumer Zeit beschweren sich Benutzer von Windows 7 und teilweise auch Windows 8.1, dass die Windows Update-Suche nicht mehr richtig funktioniert. Die Suche dauert extrem lange oder findet überhaupt keine Updates. In diesem Artikel möchte ich euch das Problem und die Ursache genauer erklären und selbstverständlich auch eine Lösung aufzeigen.

Problembeschreibung

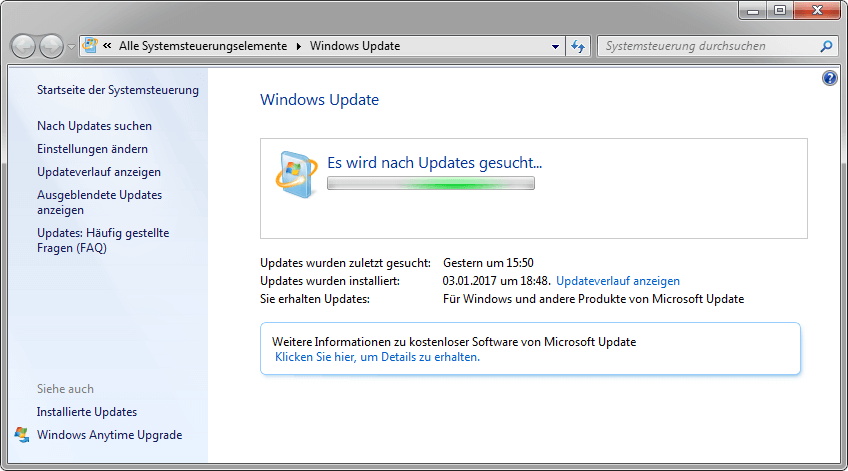

Bei der Suche nach Windows Updates werden keine Updates gefunden oder sie dauert unheimliche lange. Windows zeigt lediglich den Hinweis an: “Es wird nach Updates gesucht…”. Teilweise vergehen viele Stunden, bis irgendetwas gefunden wird. Während der Suche sind gleichzeitig eine hohe CPU-Last (100 % auf einem Kern) und ein angestiegener RAM-Verbrauch durch “svchost.exe” feststellbar.

Das Problem existiert seit Juli 2015 und tritt vor allem unter Windows 7 SP1 auf, wobei aber auch Nutzer von Windows 8.1 betroffen sind. Im Internet finden sich zahlreiche Foren-Threads mit entsprechenden Fragestellungen. Viele Nutzer sind verzweifelt und wissen nicht mehr weiter. Insbesondere nach einer Neuinstallation von Windows 7 tritt der Fehler häufiger auf.

Ursache

Oftmals liest man, dass eine langsame Internetverbindung oder die Microsoft-Server Ursache des Problems sein sollen. Dies ist definitiv nicht der Fall! Das Kernproblem der langsamen Windows Update-Suche ist vielmehr auf den komponentenbasierten Ansatz (CBS, Component-Based Servicing) mit .MSU-Paketen zurückzuführen. Kurz gesagt ist die Suche und Installation von Updates so komplex geworden, dass die Prüfung von bereits installierten Updates, von benötigten neuen Updates und von Abhängigkeiten einfach ewig dauert. Dadurch wird auch die oben beschriebene hohe CPU-Last erzeugt.

Eine ausführlichere Erklärung findet ihr bei Super User oder in der Microsoft Community (Beitrag von xp.client).

Lösung

Microsoft hat das Problem erkannt und hat ein Update für Windows Update veröffentlicht, welches das Problem in fast allen Fällen behebt. Folgendermaßen müsst ihr vorgehen.

- Als Voraussetzung für die Installation des oben genannten Updates muss zuerst ein anderes Update (KB3020369) installiert werden.

- Vor der Installation muss der “Windows Update” Dienst beendet werden. Dies macht ihr am besten direkt über “Dienste” oder alternativ über die Eingabeaufforderung und den Befehl “net stop wuauserv”.

- Jetzt könnt ihr das “April 2015 servicing stack update” KB3020369 herunterladen. Hier die Links für Windows 7 x64 und Windows 7 x86.

- Update installieren und PC anschließend neu starten.

- Jetzt folgt das oben erwähnte “Update für Windows Update”, welches Teil des “July 2016 update rollup” KB3172605 ist. Hier ist der Link für Windows 7 x64 und hier für Windows 7 x86.

- Der “Windows Update” Dienst muss hierfür ein weiteres Mal beendet werden.

- Update installieren und PC anschließend neu starten.

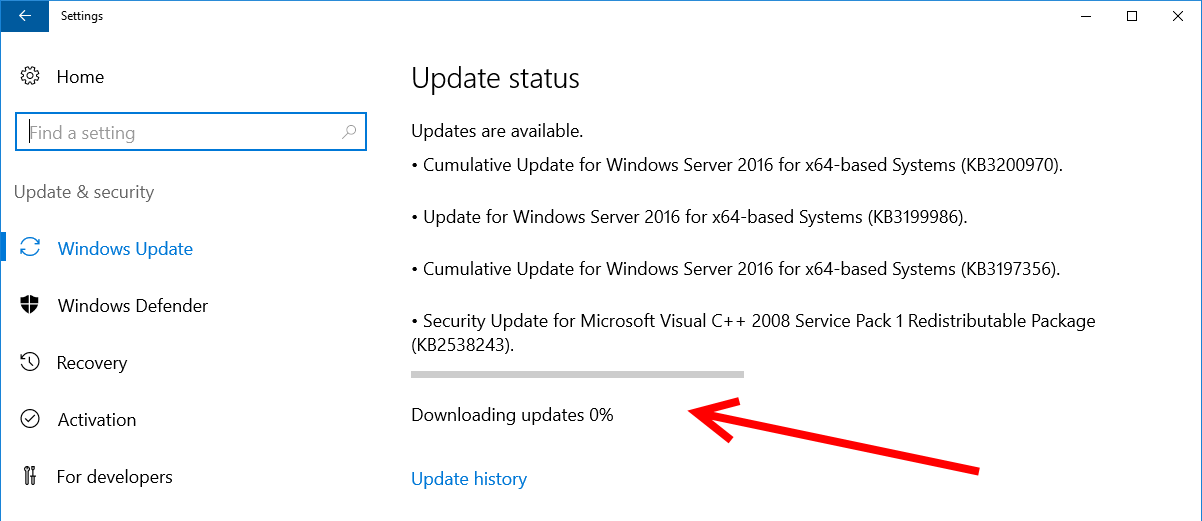

- Jetzt könnt ihr manuell nach Updates suchen und nach spätestens einigen Minuten solltet ihr alle verfügbaren Updates für euer System sehen.

Ich hoffe euch hilft mein Artikel.

Bei Problemen unter Windows 8.1 hilft euch mein Artikel “Windows 8.1: Update dauert ewig oder findet nichts“.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare