Es gibt sehr viele Methoden, wie die Benutzerkontensteuerung (englisch User Account Control, kurz UAC) ausgehebelt werden kann. Einige der populärsten Methoden werden im Tool UACMe, welches bei Github erhältlich ist, zusammengefasst und zum Download angeboten. Die neueste UAC-Bypass-Methode bedient sich der “fodhelper.exe”. Weiter unten beschreibe ich die genaue Funktionsweise.

Zunächst jedoch ein paar allgemeine Informationen zur Funktionsweise und Problematik der Windows-Benutzerkontensteuerung.

Funktionsweise der UAC

Die Benutzerkontensteuerung wurde unter Windows Vista eingeführt. Das Ziel war die Sicherheit unter Windows zu erhöhen, da unter Windows XP fast alle Benutzer als Administratoren arbeiteten und damit eine hohe Anfälligkeit für Viren und andere Schädlinge bestand. Bei aktiver UAC arbeiten sowohl Administrator-Konten als auch Standard-Benutzerkonten mit normalen Benutzerrechten. Wenn für eine Aufgabe erhöhte Berechtigungen notwendig sind, fordert der Prozess administrative Berechtigungen von Windows an. Windows-Funktionen, die administrative Berechtigungen erfordern, sind mit einem Symbol markiert (siehe Screenshot).

Anschließend erscheint eine Anfrage der Benutzerkontensteuerung, die der Benutzer bestätigen muss. Dadurch soll eine ungewollte Vergabe von Administratorberechtigungen verhindert werden. Die UAC-Abfrage muss entweder nur mit “Ja” bestätigt (bei Verwendung eines Administrator-Accounts) oder explizit mit dem Administrator-Kennwort autorisiert werden (bei Verwendung eines Standard-Benutzerkontos).

UAC-Bypassing kurz erklärt

Viele User arbeiten unter Windows 7, 8 oder 10 immer noch mit Accounts, die Mitglied in der Administratoren-Gruppe sind. Genau diese Tatsache ist problematisch, egal ob dies unwissentlich oder bewusst geschieht. Einige Leser fragen sich jetzt bestimmt warum? Die UAC sollte doch immer einschreiten, sobald administrative Berechtigungen angefordert werden!? Prinzipiell schon, aber es existieren einige Ausnahmen.

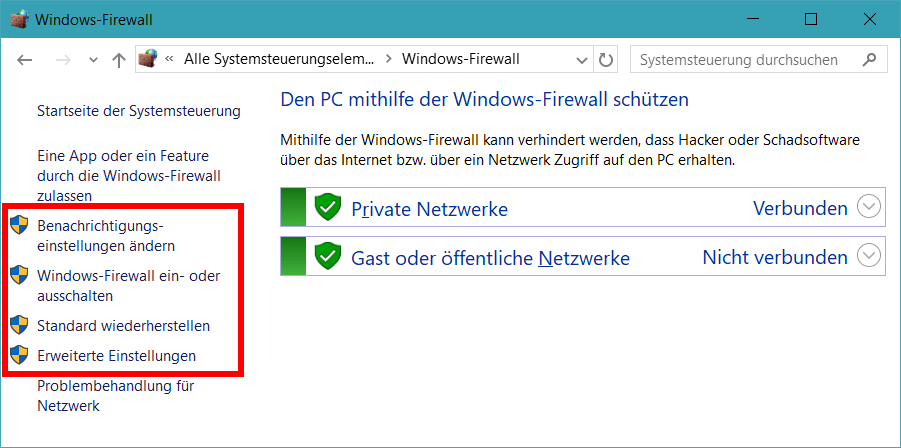

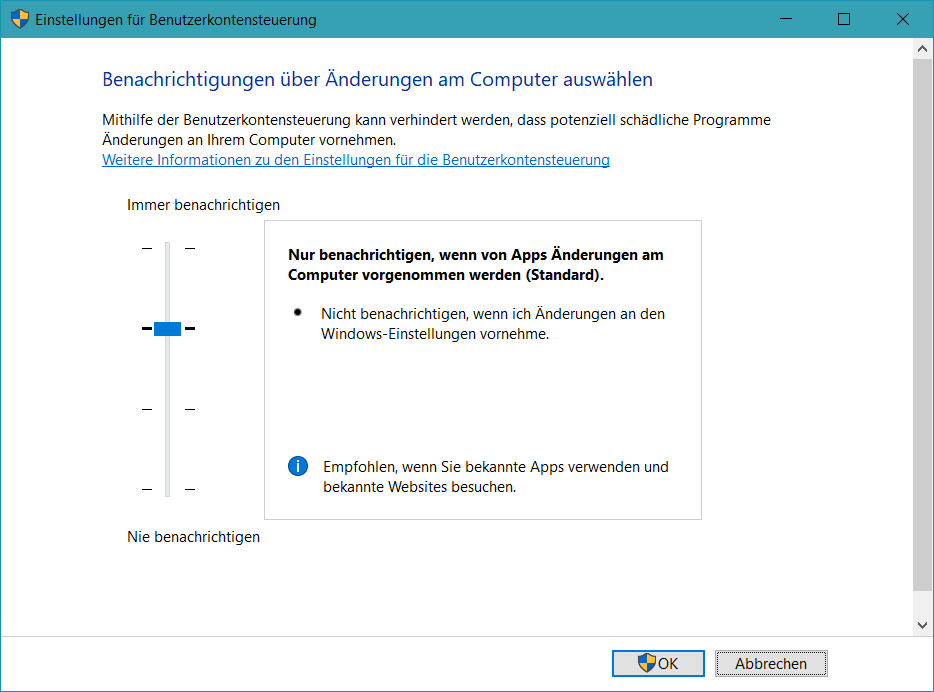

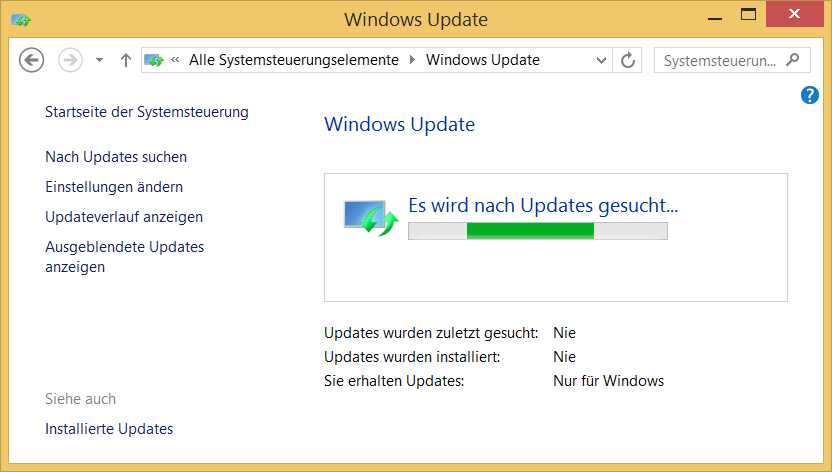

Ab Windows 7 steht die Benutzerkontensteuerung standardmäßig auf der zweiten Stufe von oben:

Diese Stufe bewirkt, dass bei Änderungen an Windows-Einstellungen keine UAC aufpoppt, sofern man unter einem Account arbeitet, der Mitglied in der Administratoren-Gruppe ist. Dies wird durch die Auto-Elevation von allen Windows-Executables bewerkstelligt. Wenn man also mit einem Administratorkonto arbeitet und Windows-Einstellungen anpasst, erscheint kein UAC-Dialog. Microsoft hat dieses Verhalten mit Windows 7 eingeführt, um den Komfort für die Benutzer zu erhöhen. Unter Windows Vista wurden nämlich die extrem häufigen UAC-Abfragen stark kritisiert.

Genau hier setzt das UAC-Bypassing an. Anschaulich erklärt kann sich Schadsoftware beispielsweise an eine Windows-EXE hängen, die per Auto-Elevation mit administrativen Berechtigungen gestartet wird. Die potenzielle Malware oder Ransomware kann also administrative Berechtigungen erlangen, ohne dass die UAC anschlägt. Da dies vollautomatisch im Hintergrund abläuft bekommt natürlich auch der Benutzer nichts mit.

Die Umgehung der UAC kann auf zwei Wege unterbunden werden. Entweder arbeitet man unter einem Standard-Benutzerkonto oder man setzt die UAC auf die höchste Stufe “Immer benachrichtigen”. Bei der ersten Variante poppt die UAC in solchen Fällen immer auf, da das Admin-Passwort benötigt wird. Die zweite Lösung wird von vielen Nutzern ungern gesehen, denn dann meldet sich die UAC deutlich häufiger als auf dem Standard-Level und man ist quasi wieder auf dem Niveau von Windows Vista.

UAC-Bypass via “fodhelper.exe”

Der deutsche Student Christian B. hat im Rahmen seiner Masterarbeit eine neue UAC-Bypass-Methode für Windows 10 entdeckt. Neben einem ausführlichen Blogartikel hat er zudem einen Proof of Concept bei GitHub veröffentlicht.

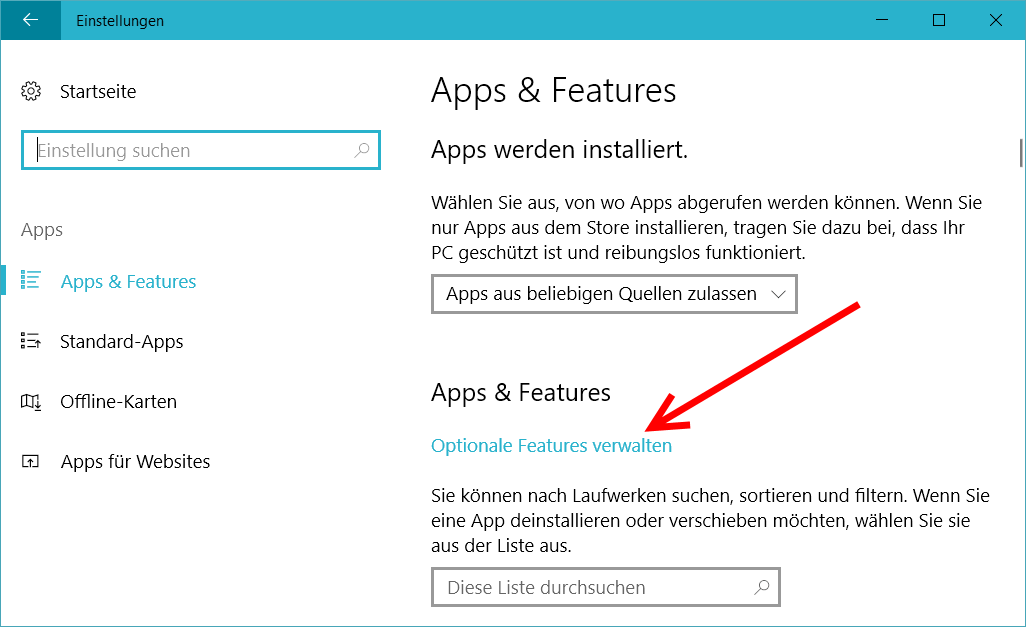

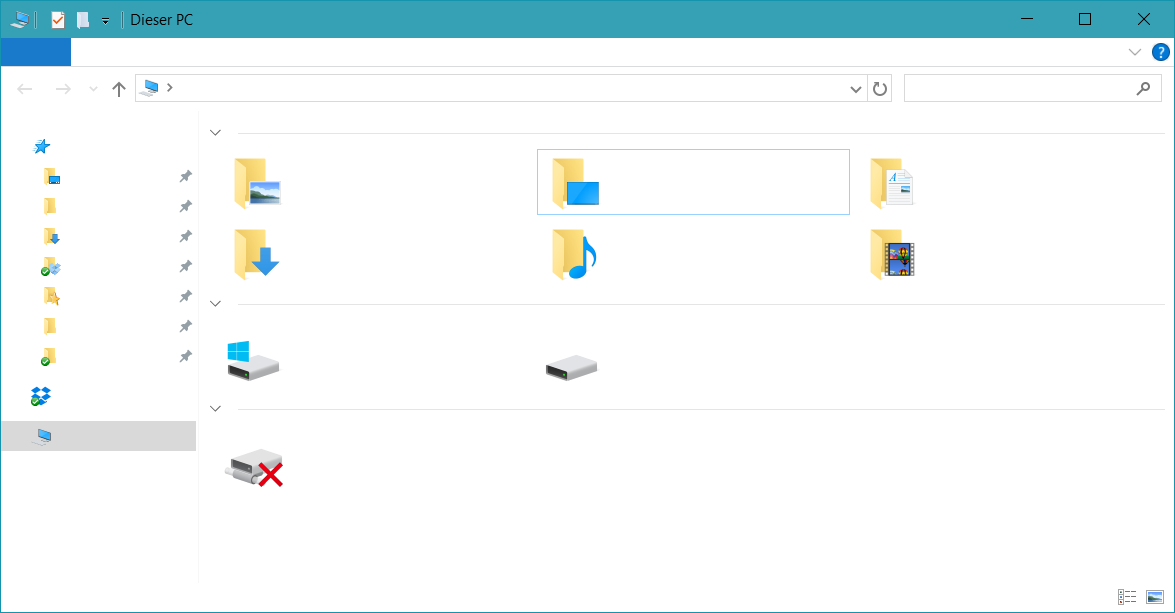

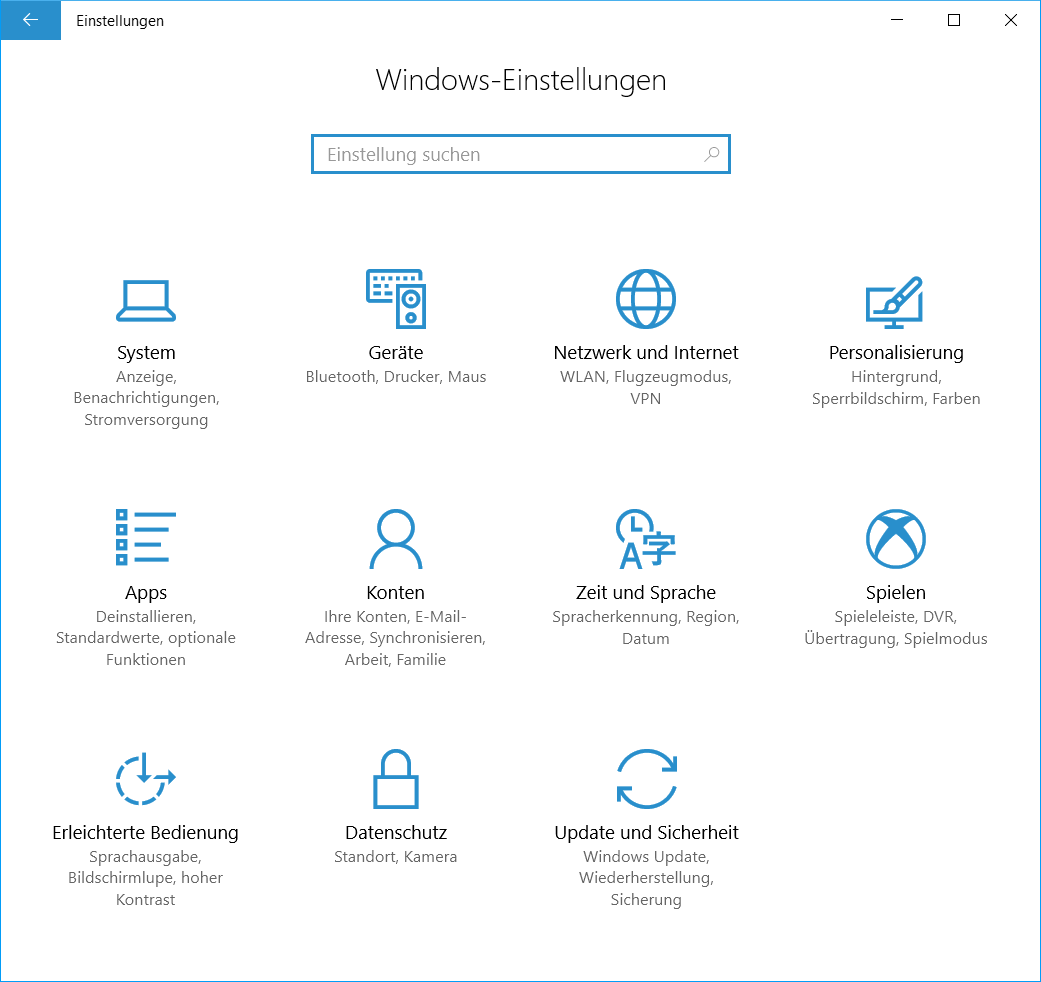

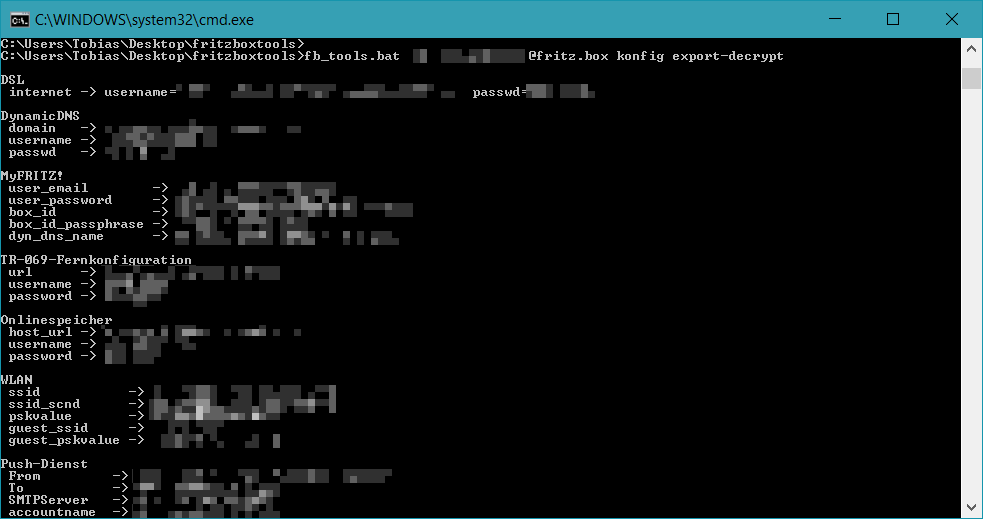

Die Methode setzt auf die “fodhelper.exe”. Diese Microsoft-Datei wird gestartet, wenn man in den Einstellungen unter Windows 10 auf den Link “Optionale Features verwalten” klickt (siehe Screenshot).

Wie oben beschrieben wird auch diese EXE via Auto-Elevation mit administrativen Berechtigungen gestartet. Christian B. hat nun herausgefunden, dass die EXE beim Start in der Registry nach weiteren Befehlen sucht. Der betroffene Pfad lautet:

HKey_Current_User\Software\Classes\ms-settings\shell\open\command\(default)Da es sich um “HKEY_CURRENT_USER” handelt, können die entsprechenden Einträge ohne spezielle Rechte bearbeitet werden. So ist es beispielsweise möglich, eine Kommandozeile oder eine PowerShell mit Administratorrechten und ohne UAC-Abfrage zu starten.

Diese Lücke ist relativ gefährlich und könnte schon bald von diversen Schädlingen ausgenutzt werden. Besonders kritisch ist der Umstand, dass dafür keine Datei auf der Festplatte liegen muss und kein DLL-Hijacking stattfindet. Außerdem findet keine verdächtige Aktion statt, denn der UAC-Bypass ist ja by design in Windows 10 implementiert.

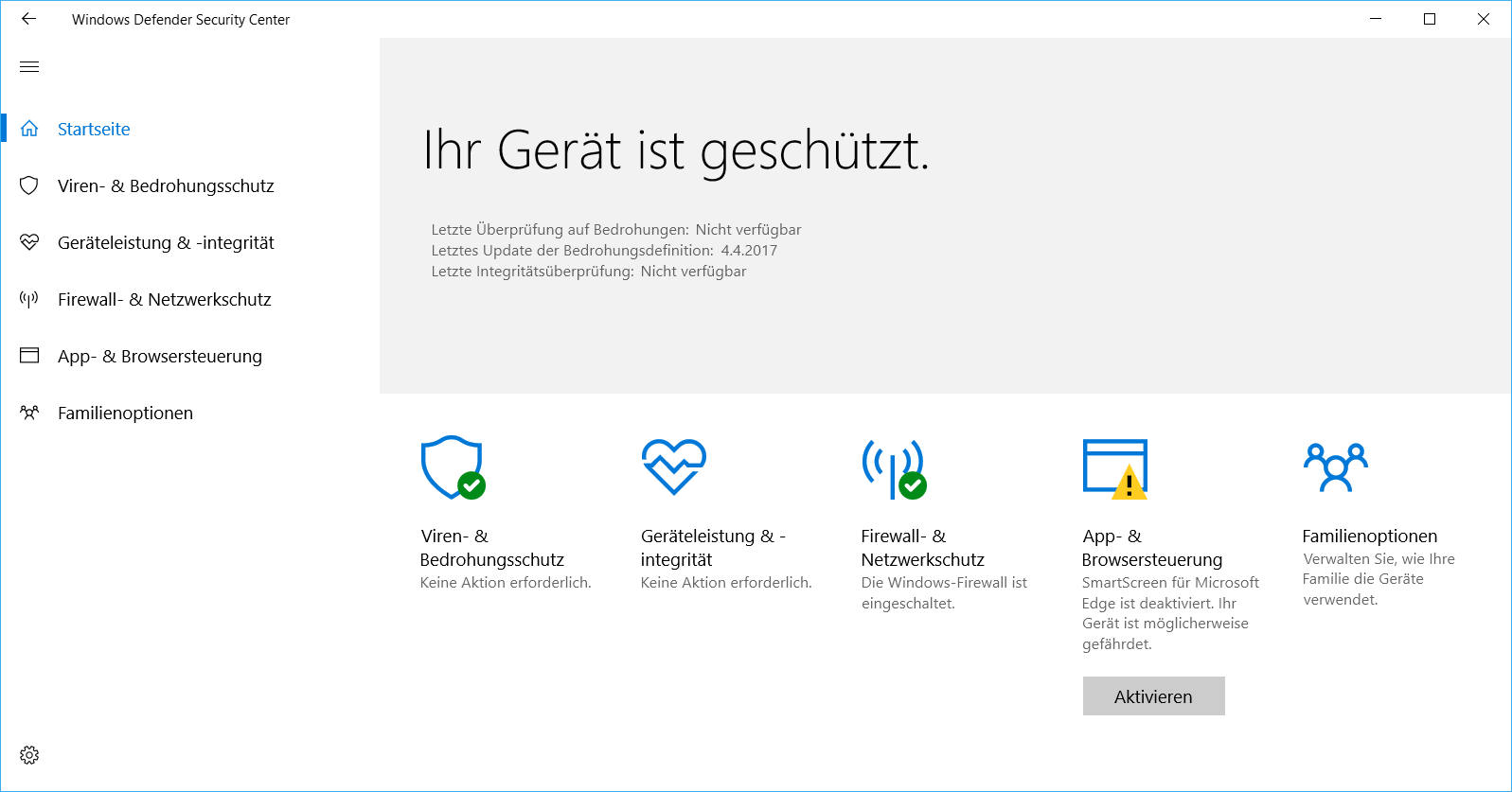

Bis Microsoft diese Lücke schließt, könnten Monate vergehen. Ein Schutz dagegen existiert nicht wirklich. Lediglich die bereits oben erwähnten Tipps, entweder die Benutzerkontensteuerung auf die höchste Stufe zu stellen oder unter einem Standard-Benutzerkonto zu arbeiten. Aber auch in diesen Fällen ist keine wirkliche Sicherheit geboten. Es erscheint dann lediglich die UAC-Meldung für die “fodhelper.exe”. Dass diese bei Bestätigung der UAC im Hintergrund dann den Registryschlüssel auswertet und weitere Programme mit Adminrechten nachlädt, kann nicht verhindert werden. Hier hilft nur der gesunde Menschenverstand weiter: Wurde der UAC-Dialog durch meine Tätigkeit geöffnet oder erschien er aus “heiterem Himmel”? Falls der zweite Fall zutrifft sollte man den Dialog auf keinen Fall bestätigen.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare