Manchmal kommt es vor, dass man als privater Verkäufer eines Artikels bei Amazon oder Ebay nach einer Rechnung / Quittung gefragt wird. Viele Verkäufer wissen in einer solchen Situation nicht genau, wie sie reagieren sollen. Diese Zusammenfassung soll die wichtigsten Fragen klären.

Manchmal kommt es vor, dass man als privater Verkäufer eines Artikels bei Amazon oder Ebay nach einer Rechnung / Quittung gefragt wird. Viele Verkäufer wissen in einer solchen Situation nicht genau, wie sie reagieren sollen. Diese Zusammenfassung soll die wichtigsten Fragen klären.

Was ist der Unterschied zwischen einer Rechnung und einer Quittung?

Grundlegender Unterschied ist, dass eine Rechnung eine Forderung darstellt, die Quittung hingegen den Empfang einer Sache bestätigt. Beide Dokumente können dem Finanzamt als gewinnmindernde Betriebsausgabe vorgelegt werden. Dazu muss eine Quittung allerdings die wichtigsten Elemente einer Rechnung enthalten.

Muss ich dem Käufer eine Rechnung / Quittung auf sein Verlangen ausstellen?

Gewünscht ist hier ein “Kauf- und Zahlungsnachweis”, den der Käufer dem Finanzamt vorlegen kann. Wie das Dokument genannt wird, hängt im Wesentlichen vom Zeitpunkt der Ausstellung ab. Vor Zahlung nennt man es auch bei Privatleuten “Rechnung”, nach Zahlung spricht man von “Quittung”.

Auf eine Rechnung im Sinne des § 14 UStG hat der Käufer keinen Anspruch. Dafür kann er eine Zahlungsbestätigung / Quittung fordern. Die Grundlage dazu ist in § 368 BGB gesetzlich geregelt.

Der Gläubiger hat gegen Empfang der Leistung auf Verlangen ein schriftliches Empfangsbekenntnis (Quittung) zu erteilen. Hat der Schuldner ein rechtliches Interesse, dass die Quittung in anderer Form erteilt wird, so kann er die Erteilung in dieser Form verlangen.

Laut § 369 BGB hat der Schuldner (Käufer) die Kosten der Quittung zu tragen und vorzuschießen. Dabei zählen jedoch nur die tatsächlichen Kosten wie Porto, Briefumschlag oder Papier. Die Arbeitszeit darf nicht berechnet werden (BGHZ 114, 330; 124, 254).

Wie muss ein entsprechendes Dokument aussehen?

Die Quittung muss schriftlich erstellt werden. Mindestvoraussetzungen sind also Datum und Unterschrift des Verkäufers. Des Weiteren sollten enthalten sein: Name und Anschrift des Käufers sowie Verkäufers, Kaufsache, Kaufpreis und der Hinweis, dass der Verkäufer bezahlt hat. Dazu bietet sich “Betrag dankend erhalten am… Unterschrift” an.

Ganz wichtig: Die Umsatzsteuer / Mehrwertsteuer darf nicht ausgewiesen werden.

Als Überschrift kann die Formulierung “Abwicklung des Kaufvertrags; Zahlungsbestätigung” verwendet werden. Möchte der Käufer unbedingt das Wort “Rechnung” lesen, empfiehlt es sich die Überschrift “Rechnung und Zahlungsbestätigung über Kauf von Privat” zu verwenden. Dadurch ist klar, dass es sich nicht um eine Rechung im Sinne von § 14 UStG handelt, sondern nur um einen Nachweis, dass der Käufer etwas zu einem bestimmten Preis gekauft und bezahlt hat. Dennoch sollte nochmal explizit erwähnt werden, dass es sich um eine Rechnung von einer Privatperson handelt und aus diesem Grund keine Umsatzsteuer ausgewiesen wird.

Warum der ganze Aufwand?

Selbständige, Gewerbetreibende, Freiberufler, Einzelunternehmer usw. können Käufe von Privatleuten unter bestimmten Voraussetzungen steuerlich absetzen. Dies gilt auch für gebrauchte Ware. Damit die Betriebsausgaben vom Finanzamt anerkannt werden, müssen sie einen Nachweis erbringen.

Die in diesem Artikel bereitgestellten Inhalte dienen ausschließlich Informationszwecken und stellen keine Rechtsberatung dar. Ich übernehme keine Haftung für die Vollständigkeit, Aktualität und Richtigkeit der Inhalte.

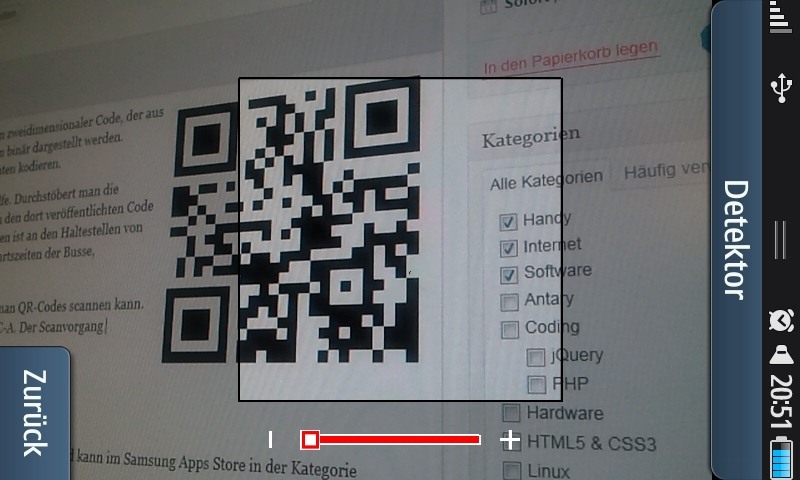

QR-Codes bestehen aus einer quadratischen Matrix mit schwarzen und weißen Punkten. Der zweidimensionaler Code kann kodierte Daten binär darstellen. Vor allem im mobilen Bereich sind QR-Codes sehr beliebt. Unter anderem lassen sich damit bequem Links, E-Mail-Adressen, Texte oder Telefonnummern austauschen.

QR-Codes bestehen aus einer quadratischen Matrix mit schwarzen und weißen Punkten. Der zweidimensionaler Code kann kodierte Daten binär darstellen. Vor allem im mobilen Bereich sind QR-Codes sehr beliebt. Unter anderem lassen sich damit bequem Links, E-Mail-Adressen, Texte oder Telefonnummern austauschen.

Ganz neu erschienen ist eine erste Betaversion von Dropbox 1.3. Neben einigen neuen Features und Verbesserungen, die bisher noch nicht bekannt sind, wurde der Upload- und Downloadprozess verbessert. Vor allem bei vielen kleinen Dateien und bei einer Erstsynchronisation soll die Performance deutlich erhöht worden sein.

Ganz neu erschienen ist eine erste Betaversion von Dropbox 1.3. Neben einigen neuen Features und Verbesserungen, die bisher noch nicht bekannt sind, wurde der Upload- und Downloadprozess verbessert. Vor allem bei vielen kleinen Dateien und bei einer Erstsynchronisation soll die Performance deutlich erhöht worden sein.

Neueste Kommentare