Router auf UPnP-Sicherheitslücke testen

Vor einigen Tagen hat das Sicherheitsunternehmen Rapid7, welches vor allem durch das Tool Metasploit bekannt ist, eine schwere Sicherheitslücke im Netzwerkprotokoll UPnP (Universal Plug and Play) entdeckt. Durch die Sicherheitslücke kann aus dem Internet heraus ein Pufferüberlauf erzeugt werden, wodurch man beliebigen Code auf die Geräte einschleusen und somit in das lokale Netzwerk gelangen kann. Vor allem bei Routern ist dies sehr gefährlich, da die Heimrouter üblicherweise den gesamten Netzwerkverkehr verwalten. Neben Routern können aber auch andere netzwerkfähige Geräte wie NAS, Drucker, Fernseher oder Überwachungskameras die Sicherheitslücke vorweisen. Betroffen sind alle Geräte, die auf der verwundbaren UPnP-Software-Bibliothek “libupnp” vor Version 1.6.17 basieren.

Der FRITZ!Box-Hersteller AVM hat sich bereits zu Wort gemeldet und versichert, dass die Programmbibliothek glücklicherweise noch nie verwendet wurde. Damit ist sichergestellt, dass alle Geräte von AVM diese Sicherheitslücke nicht aufweisen. Auch die Telekom sagte, dass ihre eigenen Router nicht von außen per UPnP angreifbar sind. Allerdings wurde dies lange nicht so deutlich wie von AVM kommuniziert. Vor allem ältere Geräte könnten deshalb durchaus von der Sicherheitslücke betroffen sein.

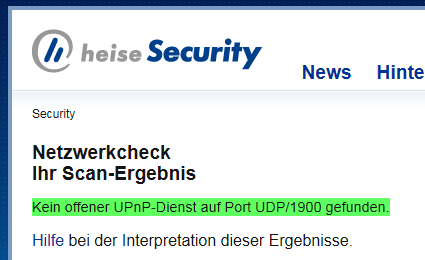

Meiner Meinung nach sollte jeder, der keinen AVM-Router einsetzt auf jeden Fall einen schnellen Sicherheitscheck durchführen. Für diesen Zweck stellt Heise Security einen Online-Scan im Browser bereit, welcher den Router auf das potenzielle Sicherheitsrisiko untersucht. Wenn der Check einen roten Warnhinweis ausgibt, sollte der UPnP-Dienst auf dem Router schnellstmöglich deaktiviert werden. Anschließend ist ein weiterer Scan zur Überprüfung empfehlenswert. Wenn alles in Ordnung ist erscheint eine grüne Meldung (siehe Screenshot). Betroffene Nutzer können nur hoffen, dass die Hersteller für die betroffenen Geräte ein Firmware-Update anbieten werden.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare