Mit w3af Webseiten auf Schwachstellen untersuchen

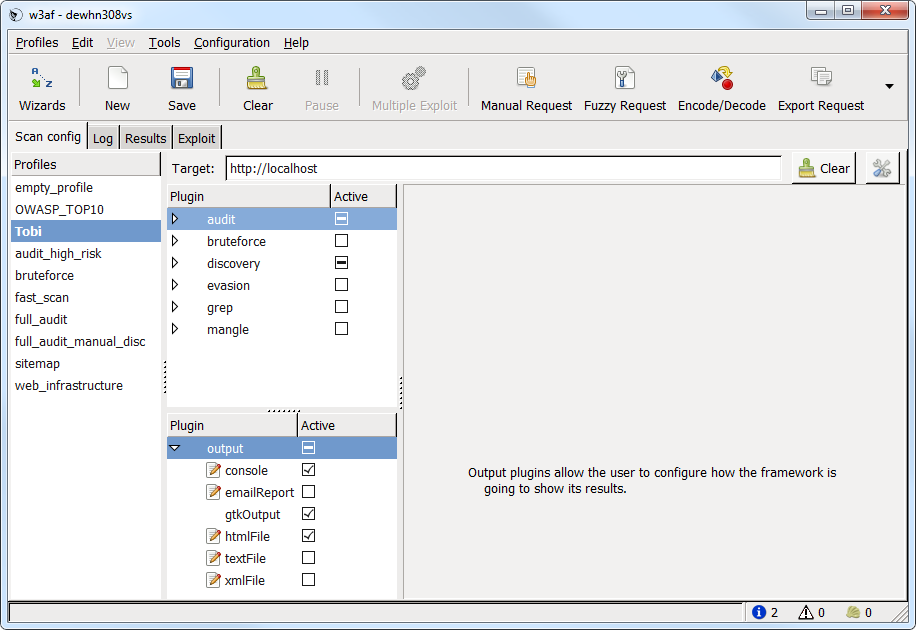

Das “Web Application Attack and Audit Framework” (w3af) ist ein kostenloses Tool, um Webseiten auf Sicherheitslücken und Schwachstellen zu untersuchen. Beispielsweise kann mit w3af SQL-Injection, Remote File Inclusion und Cross-Site-Scripting (XSS) getestet werden. Das Tool ist in Python geschrieben und kann sowohl per Kommandozeile, als auch mit einer grafischen Benutzeroberfläche bedient werden. w3af ist modular aufgebaut und beinhaltet mehr als 130 Plugins. Die integrierte Updatefunktion hält das Programm immer auf dem aktuellsten Stand.

Tutorial Kommandozeile

Nachfolgend eine kurze Anleitung, wie eine Webseite mit w3af untersucht werden kann und die Ergebnisse als HTML-Datei ausgegeben werden.

- Zuerst muss das Ziel definiert werden.

w3af>>> target w3af/config:target>>> set target http://localhost w3af/config:target>>> back - Jetzt müssen die gewünschten Plugins ausgewählt werden. In meinem Beispiel nutze ich je zwei Plugins aus dem audit- bzw. discovery-Bereich. Außerdem definiere ich HTML als Ausgabeformat für die Ergebnisse.

w3af>>> plugins w3af/plugins>>> audit htaccessMethods buffOverflow w3af/plugins>>> discovery phpinfo serverHeader w3af/plugins>>> output htmlFile w3af/plugins>>> back - Anschließend wird der Scan gestartet.

w3af>>> start - Die Ergebnisse werden in der Datei “report.html” gespeichert. In Windows ist die Datei unter dem Pfad “C:\Programme (x86)\w3af\w3af” zu finden.

Durch die vielen verfügbaren Plugins lassen sich auch deutlich komplexere Untersuchungen durchführen. Eine genaue Erklärung würde jedoch die Länge des Artikels sprengen.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare